Inhalt

- Warum IT-Sicherheit im E-Commerce immer wichtiger wird

- Typische Angriffsarten und technische Schutzmaßnahmen dagegen

- Proaktiver Schutz: Patchmanagement, Zugriffskontrolle und Zertifizierungen

- maxcluster als Partner für Performance, Sicherheit und Compliance

- Ohne Klarheit keine Conversion – warum IT-Sicherheit dein E-Commerce-Fundament ist

Das Wichtigste in Kürze

- IT-Sicherheit im E-Commerce ist entscheidend, um Onlineshops vor Cyberangriffen zu schützen, Umsatzverluste zu vermeiden und ordnungsgemäß mit Kundendaten umzugehen.

- Typische Angriffe sind ebenso facettenreich wie die Sicherheitsmaßnahmen, die du gegen sie umsetzen solltest. Diese umfassen primär SSL/TLS-Zertifikate, DDoS-Schutz, Firewalls, Patchmanagement, Zugriffskontrolle und 2FA.

- maxcluster bietet als Hosting-Anbieter neben einer umfassenden technischen Lösung auch ein Whitepaper zu allen Details über die Sicherheit des Onlinehandels.

Dein Onlineshop ist rund um die Uhr verfügbar und muss dabei unzählige Zahlungen abwickeln und persönliche Daten deiner Kund*innen speichern. Das macht ihn zu einem attraktiven Ziel für Cyberkriminelle und IT-Sicherheit im E-Commerce zu einer absoluten Pflicht, um dein Geschäftsmodell zu schützen.

In diesem ultimativen Leitfaden erfährst du, welche Bedrohungen lauern, welche Sicherheitsmaßnahmen du ergreifen solltest und wie du deinen Webshop langfristig schützt. Für noch tiefere Einblicke, detaillierte Daten und praktische Tipps zur E-Commerce-Sicherheit kannst du dir zudem das

kostenlose Whitepaper von maxcluster herunterladen.

Warum IT-Sicherheit im E-Commerce immer wichtiger wird

Viele kleine und mittlere Unternehmen (KMU) glauben, sie seien „zu unbedeutend“ für Angreifende. Doch automatisierte Angriffsskripte durchsuchen das Internet systematisch – unabhängig von der Shopgröße. Häufige Schwachstellen bei KMU sind fehlende Update-Strategien, ungesicherte Admin-Zugänge, schwache Passwörter oder mangelnde Notfallpläne.

Die wirtschaftlichen und rechtlichen Folgen von Sicherheitsvorfällen sind häufig gravierend:

- Umsatzverluste: Ausfälle, etwa durch DDoS-Angriffe oder Systemfehler, können direkt zu hohen Umsatzverlusten führen.

- Reputationsschäden: Ein bekannt gewordener Vorfall (z. B. gestohlene Kundendaten) zerstört das Vertrauen und führt dazu, dass Kund*innen nicht wieder zurückkehren.

- DSGVO-Bußgelder: Die DSGVO (Art. 32) verpflichtet zur Umsetzung angemessener technischer und organisatorischer Maßnahmen (sogenannte TOMs). Verstöße können Bußgelder von bis zu 20 Mio. € oder 4 % des Jahresumsatzes nach sich ziehen. Im Worst Case bist du seitens der Kund*innen rechtlich angreifbar.

Technische Sicherheit im E-Commerce ist also geschäftskritisch. Jede Schwachstelle kann das gesamte Geschäftsmodell ins Wanken bringen. Deshalb ist eine stabile und sichere technische Basis unerlässlich, auf die sich dein Team und deine Kundschaft jederzeit verlassen können.

Typische Angriffsarten und technische Schutzmaßnahmen dagegen

Wichtig ist: Cyberangriffe im E-Commerce sind vielfältig, oft automatisiert, schnell und skalierbar. Um deinen Onlineshop wirksam zu schützen, musst du die häufigsten Bedrohungen kennen und entsprechende Sicherheitsmaßnahmen ergreifen.

Beliebte Angriffsarten im Überblick

- Phishing & Credential Harvesting: Angreifer*innen imitieren Log-in-Seiten oder Kundenkommunikation, um an Zugangsdaten der Besuchenden zu gelangen.

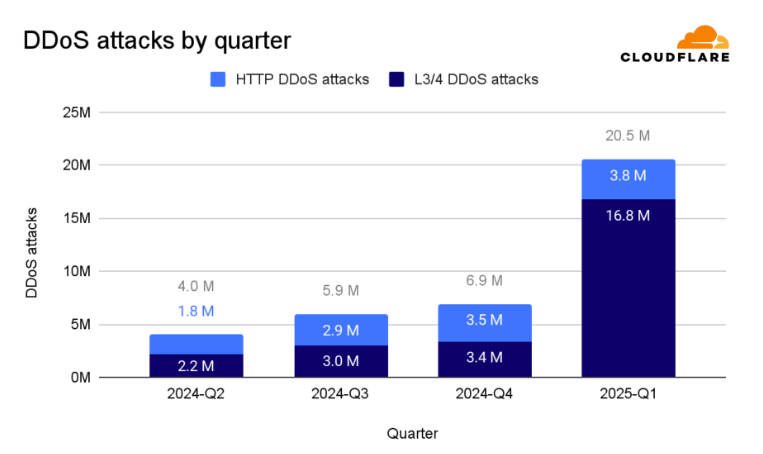

- DDoS-Attacken: (kurz für Distributed Denial of Service) Verteilte Angriffe über mehrere kompromittierte Computersysteme überlasten deinen Shop gezielt durch Millionen von Anfragen, was zu Ausfällen führt.

- Malware & Backdoors: Schadsoftware wird über unsichere Uploads oder Plug-ins eingeschleust (z. B. Magecart-Angriffe, die Zahlungsdaten im Checkout abgreifen).

- Session Hijacking & SSL-Stripping: Bei fehlender Verschlüsselung können aktive Nutzer-Sessions gekapert werden. Dies ermöglicht den Cyberkriminellen, sich als Nutzer*innen auszugeben und unbefugte Aktionen durchzuführen.

- Exploits von veralteter Software: Nicht eingespielte Sicherheitsupdates sind eine der häufigsten Ursachen für erfolgreiche Angriffe auf CMS, Shop-Plug-ins oder auch Serverdienste.

Entwicklung der registrierten DDoS-Attacken in den letzten Quartalen (Quelle: Cloudfare)

Technische Grundlagen der IT-Sicherheit für Onlineshops

Um deinen Onlineshop zu schützen, sind umfassende technische Grundlagen entscheidend. Die sichere Datenübertragung muss mit SSL/TLS-Zertifikaten (HTTPS) Standard sein: Diese sorgen immerhin für

Datenschutz der Kundendaten, stärken das Vertrauen (Schloss-Icon im Browser), steigern die Conversion (besonders im Checkout) und verbessern nebenbei das Google-Ranking.

Auch die Datenbankverschlüsselung schützt sensible Informationen – sogar im Ruhezustand. Für die Anwendungssicherheit sind Input-Validierung (Filterung von Benutzereingaben), Output-Escaping (Entschärfung von Sonderzeichen in Ausgaben) sowie korrekt konfigurierte Sicherheitsheader wie Content Security Policy (CSP), X-Frame-Options und X-Content-Type-Options unerlässlich.

Onlineshops, die Kreditkartenzahlungen akzeptieren, müssen zudem dem PCI-DSS (Payment Card Industry Data Security Standard) entsprechen, der strenge Regeln für die Verarbeitung und Speicherung von Zahlungsdaten vorsieht. Dies beinhaltet die Nutzung zertifizierter Zahlungsanbieter und den Verzicht auf Speicherung vollständiger Kartendaten durch Tokenisierung.

Ein umfassender Netzwerkschutz und eine resiliente Infrastruktur sind das Fundament. DDoS-Schutz wehrt massive Überlastungsangriffe ab, während Firewalls und Web Application Firewalls (WAFs) den Datenverkehr überwachen und schädliche Anfragen blockieren.

Intelligente Traffic-Filterung durch Bot-Management, Rate Limiting und Geoblocking erhöht die Performance und reduziert Angriffsflächen. Ein ausfallsicheres Hosting mit redundanter Stromversorgung, Netzwerkanbindungen und zertifizierten Rechenzentren (N+1/N+2-Architektur) ist entscheidend für maximale Verfügbarkeit.

Influencer-Management-Agenturen

Proaktiver Schutz: Patchmanagement, Zugriffskontrolle und Zertifizierungen

Aber: Technische IT-Sicherheit im E-Commerce ist ein fortlaufender Prozess. Zwei entscheidende Bereiche sind das konsequente Patchmanagement und eine strikte Zugriffskontrolle.

Sobald eine Sicherheitslücke bekannt wird, beginnt das Wettrennen zwischen Angreifer- und Verteidigerpartei. Nicht geschlossene Lücken sind ein offenes Einfallstor für Datenklau oder Systemausfälle. Regelmäßige Updates schließen diese Lücken und sichern dir Compliance.

Professionelles Patchmanagement besteht aus:

- Bestandsaufnahme & Priorisierung: Erfasse dazu alle Systeme (Betriebssystem, Webserver, Shopping-Plattformen, Plug-ins) und priorisiere Updates nach Angriffsfläche und Schadensausmaß (Nutzung von CVE-Datenbanken und CVSS-Scores).

- Updates mit Struktur: Etabliere fixe Wartungstage, nutze Staging-Systeme zum Testen und plane immer eine Rollback-Strategie ein. Kritische Lücken müssen sofort geschlossen werden.

- Automatisierung & CVE-Monitoring: Tools wie Dependabot oder Snyk automatisieren Warnungen. Das Monitoring von CVE-Datenbanken hilft bei der frühzeitigen Identifikation von Schwachstellen.

- Dokumentation & Compliance: Führe Änderungsprotokolle, kläre Verantwortlichkeiten und sorge für Transparenz bei Audits (DSGVO, PCI-DSS).

Ein weiterer kritischer Punkt ist das sichere Log-in und die Nutzerverwaltung. Ein Großteil der Angriffe zielt auf kompromittierte Zugangsdaten ab; über 80 % aller Web-Angriffe sind passwortbezogen.

Daher sind eine robuste Authentifizierung und Autorisierung unerlässlich. Hierzu zählen die Implementierung sicherer Passwortrichtlinien (Mindestlänge von 12 Zeichen, Komplexität, Einzigartigkeit) und die Verwendung von Passwort-Managern. Die Zwei-Faktor-Authentifizierung (2FA) ergänzt das Passwort um einen zweiten, unabhängigen Nachweis (Besitz oder Biometrie) und ist für Administratoren ein absolutes Muss, für Kundenkonten mit sensiblen Daten dringend empfohlen.

Ein sicheres Session-Management schützt aktive Nutzersitzungen durch automatische Abmeldungen bei Inaktivität, regelmäßige Erneuerung von Session-IDs und die Nutzung von Secure-Cookies, um Session Hijacking zu verhindern.

Die rollenbasierte Zugriffskontrolle (RBAC) ist ein zentrales Element für interne Sicherheit. Sie stellt sicher, dass alle Nutzenden nur die absolut notwendigen Rechte erhalten „Least-Privilege-Prinzip“), um potenzielle Schäden durch Fehlbedienung oder Missbrauch zu begrenzen. Dazu gehören zentrale Rechteverwaltung über Gruppen, periodische Rechteüberprüfung und das Logging aller Berechtigungsänderungen.

maxcluster ist ein

spezialisierter Hosting-Anbieter mit Fokus auf E-Commerce-Sicherheit. Das Unternehmen bezeichnet sich selbst als „Hoster für alle, die schon viel erreicht haben und noch mehr vorhaben“. Die Stärken liegen in der Kombination aus technischer Expertise, hoher Performance und Ausfallsicherheit, persönlichem, kompetentem Support und einem klaren Fokus auf die Sicherheits- und Infrastrukturbedürfnisse von Onlineshops.

maxcluster betreibt hochverfügbare Rechenzentren in Deutschland (z. B. Telehouse Frankfurt), ist zertifiziert (u. a. ISO/IEC 27001) und bietet maßgeschneiderte Hostinglösungen für E-Commerce-Projekte.

Das Unternehmen adressiert mit seinen spezialisierten Managed-Hosting-Lösungen folgende Probleme:

- IT-Sicherheitsrisiken: Schutz vor DDoS, Malware, Datenlecks durch umfassende technische Maßnahmen

- Downtimes & Umsatzverluste: Durch hochverfügbare Infrastruktur, redundante Systeme und Monitoring

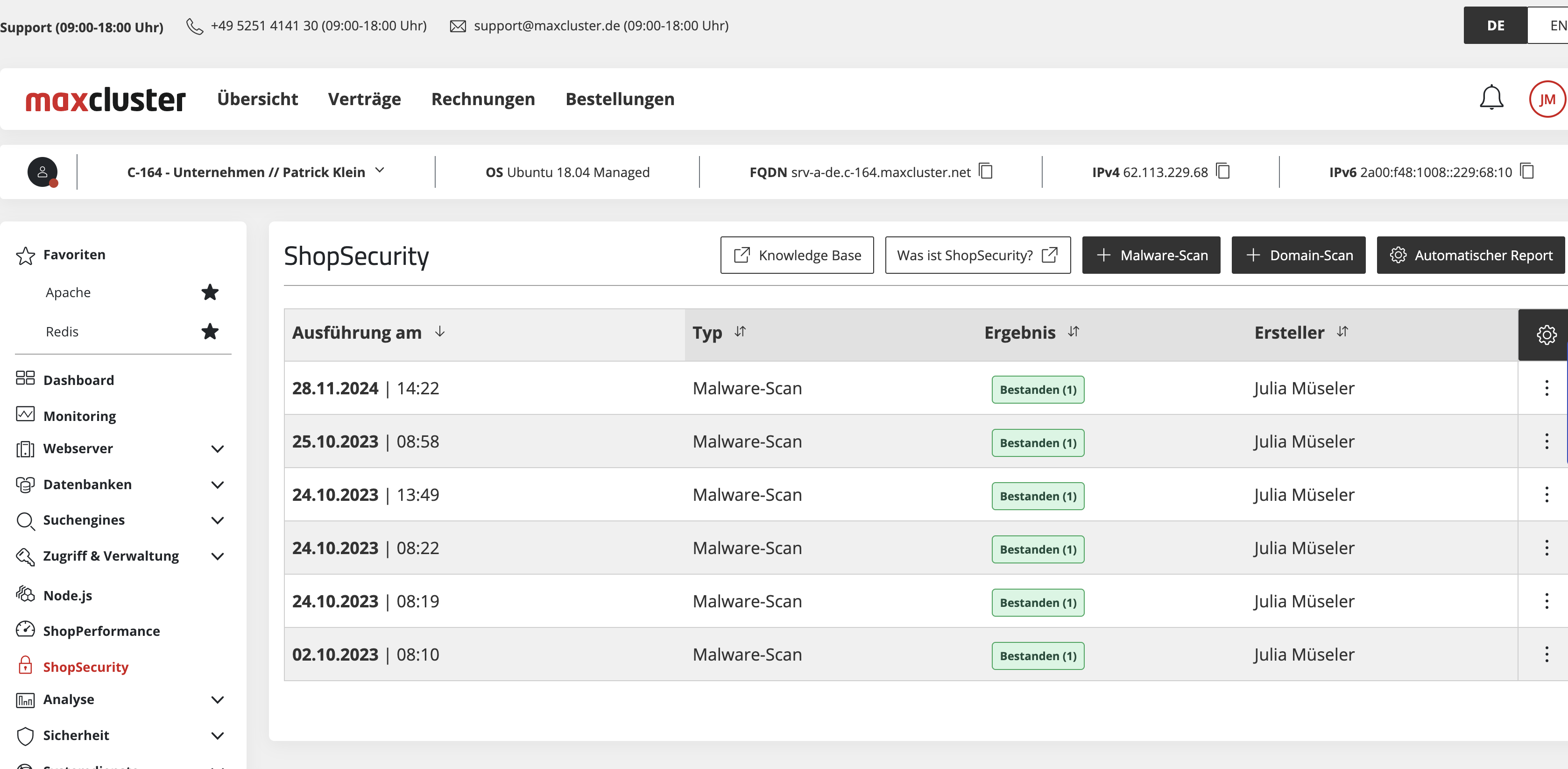

- Komplexität von Sicherheit und Performance: Durch Automatisierung (z. B. Let’s Encrypt, Patchmanagement, CVE-Monitoring), Tools wie ShopSecurity oder vorkonfigurierte Firewalls

- Compliance-Anforderungen (z. B. PCI-DSS, DSGVO): Unterstützung bei technischen und organisatorischen Maßnahmen

- Fehlende interne Ressourcen bei KMU: Technischer Support, automatisierte Wartung, proaktive Benachrichtigungen

Das Ziel: E-Commerce-Unternehmen zu befähigen, sich auf ihr Kerngeschäft zu konzentrieren, während maxcluster Sicherheit, Verfügbarkeit und Performance gewährleistet.

Beispielhafter Screenshot des Tools ShopSecurity innerhalb der Oberfläche von maxcluster

Ohne Klarheit keine Conversion – warum IT-Sicherheit dein E-Commerce-Fundament ist

IT-Sicherheit im E-Commerce ist heute kein Kostenfaktor mehr, den du nur mal angehst, wenn du Zeit und finanzielle Mittel übrig hast. Die Bedrohungen für Onlineshops sind vielfältig und konstant, ihre Konsequenzen von Sicherheitsvorfällen mitunter verheerend.

Dein Onlineshop benötigt eine robuste Sicherheitsstrategie, die technische Schutzmaßnahmen mit präventiven Prozessen verbindet. Von SSL/TLS-Zertifikaten über DDoS-Schutz und Firewalls bis zu strengen Zugriffskontrollen und regelmäßigem Patchmanagement – jede Komponente spielt eine Rolle, um nachhaltig sicher zu arbeiten.

Indem du auf einen spezialisierten Partner im

Managed Hosting wie maxcluster setzt, kannst du dich auf dein Kerngeschäft konzentrieren, während deine Infrastruktur und Kundendaten optimal geschützt sind. Investiere in die Sicherheit deines Onlinehandels und schaffe eine vertrauenswürdige Basis für Wachstum und zufriedene Kund*innen.